为您推荐:冰点还原精灵 冰点还原精灵中文破解版V7.51

发表时间:2021-11-16 09:18:15 作者:二师兄的小弟八 来源:互联网

冰点还原精灵中文破解版V7.51.220.4170 For Win2003版

冰点还原精灵(DeepFreeze)是由Faronics公司出品的一款类似于还原精灵的系统还原软件,它可自动将系统还原到初始状态,保护你的系统不被更改,能够很好的抵御病毒的入侵以及人为的对系统有意或无意的破坏,不管个人用户还是网吧、学校或企业,都能起到简化系统维护的作用。

安装Deep Freeze的系统,无论进行了安装文件还是删除文件、更改系统设置等操作,计算机从新启动后,一切将恢复成初始状态,对学校机房、网吧等好处是不言而喻的。

在系统托盘区找到 Deep Freeze 图标,按住Shift键不放,双击图标,即可打开登录窗口,也可以使用快捷键 Ctrl+Shift+Alt+F6。即可出现登陆窗口,默认初始密码为空。

1. 需要工具:PEiD0.94,AspackDie1.41,OllyDBG 1.10

2. 打开PEID0.94查壳,显示:ASPack 2.12 - Alexey Solodovnikov [Overlay],我们可以用上面的工具AspackDie1.41自动来脱.

3. 首先我们要知道冰点为什么不能装在2003系统上,因为它先取得当前是什么系统然后再判断,如果是服务器版就不安装,我们只

要修改成是服务器版也安装就行了。

4. 用OllyDBG 1.10打开脱了壳的冰点下面这个地方停住。

0040151C $ /EB 10 jmp short 0040152E

0040151E . |66:623A bound di, dword ptr [edx]

00401521 . |43 inc ebx

00401522 . |2B2B sub ebp, dword ptr [ebx]

00401524 . |48 dec eax

00401525 . |4F dec edi

00401526 . |4F dec edi

00401527 . |4B dec ebx

00401528 . |90 nop

00401529 .-|E9 98D05100 jmp 0091E5C6

0040152E A1 8BD05100 mov eax, dword ptr [51D08B]

00401533 . C1E0 02 shl eax, 2

00401536 . A3 8FD05100 mov dword ptr [51D08F], eax

0040153B . 52 push edx

0040153C . 6A 00 push 0 ; /pModule = NULL

0040153E . E8 D1A91100 call jmp. KERNEL32.GetModuleHandleA GetModuleHandleA

00401543 . 8BD0 mov edx, eax

然后我们输入 Bpx GetVersionExA 命令回车下断点,就是在冰点调用 GetVersionExA 系统API取系统版本时断掉。然后按Alt + B

我们发现有 9 处断点要一个一个的跟了。关掉断点窗口按 F9 运行程序后程序中断在第一个断点此时还没有看到窗口可能不在这个

位置,再按下F9程序停在第二个断点处,现在依然看不到窗口,直到第五次冰点窗口跳出,程序中断在下面这个地方:

00404AB0 |. E8 DD741100 call jmp. KERNEL32.GetVersionExA ; GetVersionExA

00404AB5 |. 85C0 test eax, eax

00404AB7 |. 74 1C je short 00404AD5

00404AB9 |. 80BD 76FFFFFF cmp byte ptr [ebp-8A], 2

00404AC0 |. 74 09 je short 00404ACB

00404AC2 |. 80BD 76FFFFFF cmp byte ptr [ebp-8A], 3

00404AC9 |. 75 0A jnz short 00404AD5

00404ACB | C785 78FFFFFF mov dword ptr [ebp-88], 1

00404AD5 | 83BD 78FFFFFF cmp dword ptr [ebp-88], 0

00404ADC |. 0F84 BC000000 je 00404B9E

00404AE2 |. 66:C745 9C 54 mov word ptr [ebp-64], 54

00404AE8 |. 6A 00 push 0

00404AEA |. 6A 00 push 0

00404AEC |. 6A 1D push 1D

00404AEE |. E8 9D2D0300 call 00437890

00404AF3 |. 83C4 0C add esp, 0C

00404AF6 |. 8BD0 mov edx, eax

00404AF8 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404AFB |. E8 F03.1000 call 00507CF0

00404B00 |. FF45 A8 inc dword ptr [ebp-58]

00404B03 |. 8D55 D8 lea edx, dword ptr [ebp-28]

00404B06 |. 8D45 F4 lea eax, dword ptr [ebp-C]

00404B09 |. E8 B6331000 call 00507EC4

00404B0E |. FF4D A8 dec dword ptr [ebp-58]

00404B11 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404B14 |. BA 02000000 mov edx, 2

00404B19 |. E8 76331000 call 00507E94

00404B1E |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B21 |. 83B9 9C040000 cmp dword ptr [ecx+49C], 0

00404B28 |. 74 1B je short 00404B45

00404B2A |. 8B45 88 mov eax, dword ptr [ebp-78]

00404B2D |. 8B90 9C040000 mov edx, dword ptr [eax+49C]

00404B33 |. 52 push edx

00404B34 |. E8 4F550E00 call 004EA088

好了,这里我们重头再来一次,但注意一下,这次我们按了4次F9后就不要再按了,换为按F8一步步慢慢的跟进!

来到这里

00404AC9 |. /75 0A jnz short 00404AD5 ;主意这个是关键跳转,不相等则跳到00404AD5,再按一次F8,这个

指令没有跳转,而继续动行下面代码了,然后跳出什么不能安装消息。

00404ACB | |C785 78FFFFFF mov dword ptr [ebp-88], 1

00404AD5 | 83BD 78FFFFFF cmp dword ptr [ebp-88], 0

00404ADC |. 0F84 BC000000 je 00404B9E

00404AE2 |. 66:C745 9C 54 mov word ptr [ebp-64], 54

00404AE8 |. 6A 00 push 0

00404AEA |. 6A 00 push 0

00404AEC |. 6A 1D push 1D

00404AEE |. E8 9D2D0300 call 00437890

00404AF3 |. 83C4 0C add esp, 0C

00404AF6 |. 8BD0 mov edx, eax

00404AF8 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404AFB |. E8 F0311000 call 00507CF0

00404B00 |. FF45 A8 inc dword ptr [ebp-58]

00404B03 |. 8D55 D8 lea edx, dword ptr [ebp-28]

00404B06 |. 8D45 F4 lea eax, dword ptr [ebp-C]

00404B09 |. E8 B6331000 call 00507EC4

00404B0E |. FF4D A8 dec dword ptr [ebp-58]

00404B11 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404B14 |. BA 02000000 mov edx, 2

00404B19 |. E8 76331000 call 00507E94

00404B1E |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B21 |. 83B9 9C040000 cmp dword ptr [ecx+49C], 0

00404B28 |. 74 1B je short 00404B45

00404B2A |. 8B45 88 mov eax, dword ptr [ebp-78]

00404B2D |. 8B90 9C040000 mov edx, dword ptr [eax+49C]

00404B33 |. 52 push edx

00404B34 |. E8 4F550E00 call 004EA088

00404B39 |. 59 pop ecx

00404B3A |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B3D |. 33C0 xor eax, eax

00404B3F |. 8981 9C040000 mov dword ptr [ecx+49C], eax

00404B45 | 8B55 F4 mov edx, dword ptr [ebp-C]

00404B48 |. 52 push edx

00404B49 |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B4C |. 51 push ecx

00404B4D |. E8 36460000 call 00409188 ;在00404AC9处一直按F8来到此行跳出什么不能安装消息!

现在我们知道00404AC9这个是能否在2003上安装的所在了,现在把这个不相等则跳改成相等则跳,做法是鼠标双击这行把 JNZ 改成

JZ 确认后在鼠标右键菜单里选 复制到可执行文件 - 所有修改 - 全部复制 再在弹出的窗口中点右键选保存文件

,选你好你放文件的位置,OK,到这里大功告成,生成的文件就支持Win2003啦!

快速修改法,用UE打开脱壳的冰点定位到0X00004AC9,然后将此处的 75改成EB 或74, 建议EB会好点。也可以用 [转帖]冰点还原6.3修改支持2003!附修改工具!按帖中的工具使用说明来操作就OK了!!!

2010.9.28更新

OD的调试过程我就不更新了,这里只给出用UE修改的方法: DF7.0.20修改支持2003 用UE打开脱壳的冰点把0X00004BDD的 75改成EB 或74, 建议EB会好点。

(注意:在修改器里填入地址时要将16进制换算为10进制)

用AspackDie脱壳工具将下载到的7.0版冰点脱壳,再用打开脱壳后的冰点程序,然后跳到0X00004BDD,将此处的 75改成EB 或74, 建议EB会好点。

软件特别说明:由于冰点还原精灵版权原因,删除了冰点还原精灵破解版,为了方便大家免费使用,重新打包了几个同类免费破解的系统还原软件,并同时提供冰点还原精灵收费版,请各位网友选择下载使用。

软件截图 冰点文库

冰点文库

冰点外卖

冰点外卖

照片恢复还原

照片恢复还原

照片恢复宝安卓版介绍

手机照片恢复宝App是一款非常实用的数据照片恢复软件,手机照片恢复宝主要提供了清晰度恢复、老旧上色、失真还原

照片恢复宝安卓版介绍

手机照片恢复宝App是一款非常实用的数据照片恢复软件,手机照片恢复宝主要提供了清晰度恢复、老旧上色、失真还原

老照片还原

老照片还原

照片修复还原大师

照片修复还原大师

老照片还原app

老照片还原app

Acronis Backup备份还原

Acronis Backup备份还原

手机应用备份还原高级版

手机应用备份还原高级版

手机备份还原

手机备份还原

精灵主题壁纸

精灵主题壁纸

辛选精灵

辛选精灵

辛选精灵app

辛选精灵app

精灵主题壁纸

精灵主题壁纸

壁纸精灵

壁纸精灵

精灵动态壁纸桌面

精灵动态壁纸桌面

字体美化精灵app

字体美化精灵app

头像精灵

头像精灵

中文语音充电警报

中文语音充电警报

wombo dream AI绘画中文版安卓app下载 v1.2.1

wombo dream AI绘画中文版安卓app下载 v1.2.1

discord中文

discord中文

kakaotalk中文版

kakaotalk中文版

FanFiction小说中文版安卓 v1.0

FanFiction小说中文版安卓 v1.0

Super Status Bar中文版下载

Super Status Bar中文版下载

3d Scanner3D模型中文安卓版app下载 v1.1

3d Scanner3D模型中文安卓版app下载 v1.1

TouchRetouch安卓中文版

TouchRetouch安卓中文版

马赛克破解器

马赛克破解器

漫漫漫画 内购破解版

漫漫漫画 内购破解版

中华万年历 破解版

中华万年历 破解版

种子磁力下载器 破解版

种子磁力下载器 破解版

神奇脑波 破解版

神奇脑波 破解版

Fit健身 破解版

Fit健身 破解版

一刻日记 破解版

一刻日记 破解版

新闪存云 破解版

新闪存云 破解版

冰点还原密码清除器

冰点还原密码清除器

冰点

冰点

冰点终结者

冰点终结者

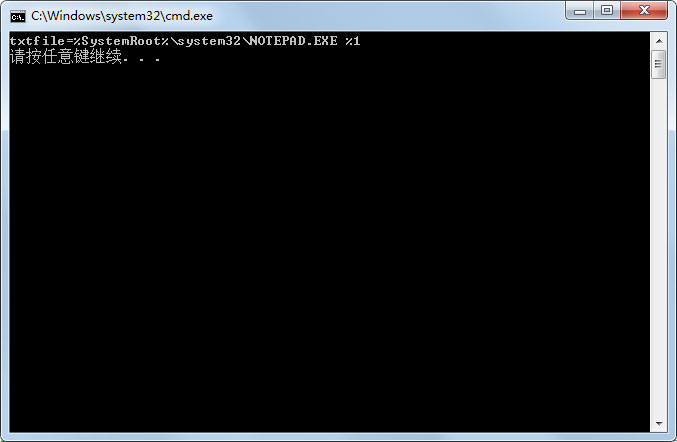

TXT文件关联还原工具

TXT文件关联还原工具

泰哥一键备份还原

泰哥一键备份还原

星号密码还原器

星号密码还原器

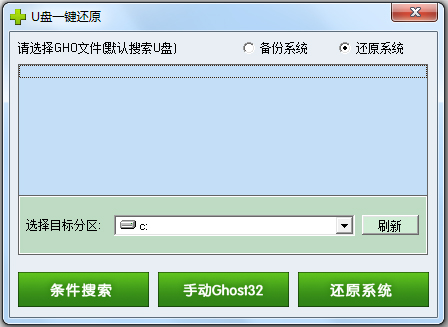

U盘一键还原软件

U盘一键还原软件

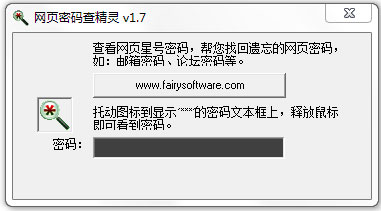

网页密码查看精灵

网页密码查看精灵

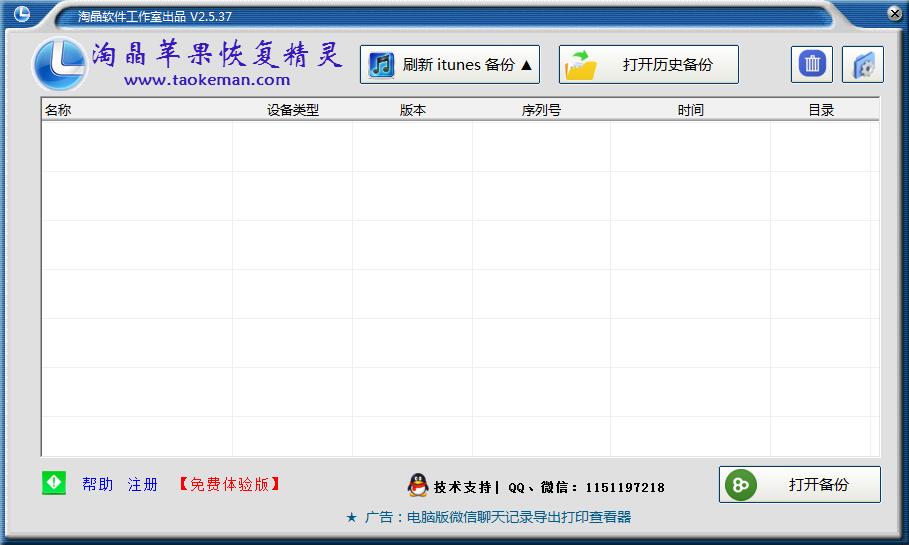

淘晶苹果恢复精灵

淘晶苹果恢复精灵

智能语音精灵

智能语音精灵

CAD批量打图精灵(CAD批量打印软件)

CAD批量打图精灵(CAD批量打印软件)

Figma中文插件

Figma中文插件

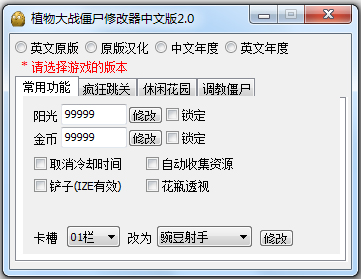

植物大战僵尸修改器中文版

植物大战僵尸修改器中文版

Win11中文包

Win11中文包

CS1.6中文版作弊器

CS1.6中文版作弊器

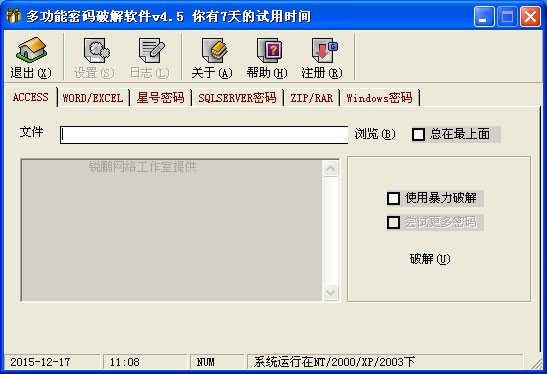

多功能密码破解软件

多功能密码破解软件

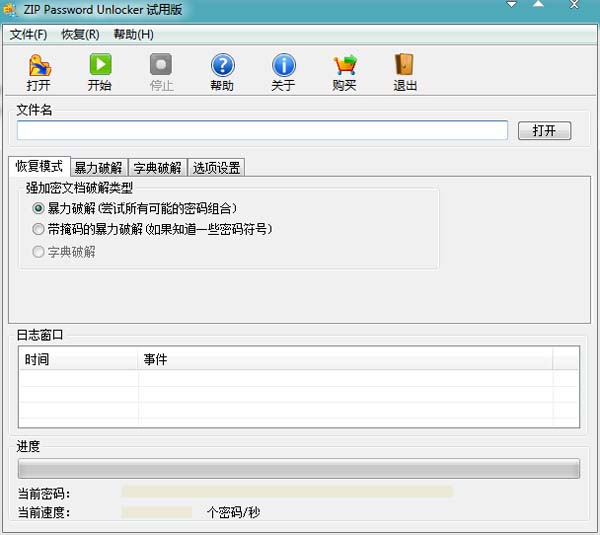

ZIP密码破解

ZIP密码破解

BulkLM哈希密码破解

BulkLM哈希密码破解

Pubwin4破解精灵

Pubwin4破解精灵

金山文字2003

金山文字2003

powerpoint2003教程

powerpoint2003教程

frontpage2003 sp3

frontpage2003 sp3

frontpage2003

frontpage2003

-

冰点文库手机版

冰点还原精灵清除器V6.0绿色版

冰点还原密码破解器v7.25官方免费版

冰点终结者破解版最新免费版

冰点文库下载器(百度文库免费下载软件)v

冰点还原精灵中文破解版V7.51.220

冰点文库下载器绿色版v3.2.1.4单文

百度文库冰点下载器下载v3.2.16绿色

深海迷航:冰点之下v2021.09.01

深海迷航:冰点之下v2021.08.15

冰点文库下载器下载

【系统备份还原工具下载】冰点还原精灵下载

冰点还原精灵下载v8.30完美破解软件

冰点文库下载器去广告版下载v3.2.16

育碧商城“夏季促销”来了!冰点折扣为大家

《深海迷航冰点之下》先驱者相位传送门位置

妄想山海蛋是冰点怎么孵化

妄想山海冰点蛋怎么孵化

妄想山海孵蛋冰点是什么意思

妄想山海宠物蛋冰点是什么意思

《CF》夏日冰点狂欢季活动在哪夏日冰点狂

《CF》夏日冰点狂欢季活动如何参加夏日冰

《CF》夏日冰点狂欢季活动地址在哪夏日冰

冰点还原8系统工具软件

照片恢复还原软件下载

现实版猎人!日本演员小哥百分百还原《怪物

方舟生存进化完整还原真实生物序列

上古卷轴3神级mod还原完整晨风省!老滚

胡子大叔低成本还原艳丽女星:看到忍不住会

还原预告片段!《战地2042》玩家完成空

千万元打造真人版鱿鱼游戏!国外网红还原真

兵长看了都想砍!型男还原《巨人》吉克耶格

《生化危机:欢迎来到浣熊市》很还原但口碑

俄罗斯小姐姐COS《生化3》吉尔:还原颜

超44万块积木!1:1还原乐高版的丰田亮

华为平板还原网络设置

还原度超高!《PM:晶灿钻石明亮珍珠》O

TXT文件关联还原工具V1.0绿色版

泰哥一键备份还原V1.0.1.14官方版

还原精灵免费版电脑版下载

老照片还原安卓版app下载

五行相克门派经典还原剑侠世界3定制化技能

超还原JOJO立走红!辣妹COS《JOJ

还原游戏开场

波兰小姐姐COS《LOL》金克斯:还原表

粉丝电影《寂静岭:不眠梦境》全方位还原《

星号密码还原器v1.9

苹果13pro还原网络设置

一键还原精灵v12.1官方版

U盘一键还原软件V1.0绿色版

冰点还原精灵清除器V6.0绿色版

IsooBackup(系统备份还原软件)

管鲍网络还原软件V6.01

再现最初的江湖!剑网1:归来还原端游经典